Con anterioridad hemos visto como podemos evadir pantallas de login utilizando la vulnerabilidad de SqlIjection. Sin embargo, el caso presentado era muy sencillo ( puesto que el login permitía las caracteres ‘ y = ) es decir, no tenia ningún tipo de filtro de caracteres, sin embargo hoy presentamos el mismo ejemplo pero añadiendo la dificultad de filtro de caracteres.

Lo primero que vamos a intentar hacer es inyectar el código visto con anterioridad

‘ or 1 = 1 #

Como podemos ver nos sale una advertencia de que estamos intentando introducir caracteres no válidos, por lo cual vamos a intentar camuflar los caracteres maliciosos, para ello utilizaremos el url encoding traduciendo los caracteres siguiendo el siguiente esquema:

‘ –> %27

= –> %3D

<Espacio en blanco> –> %20

# –> %23

Siguiente esto el código resultante sería:

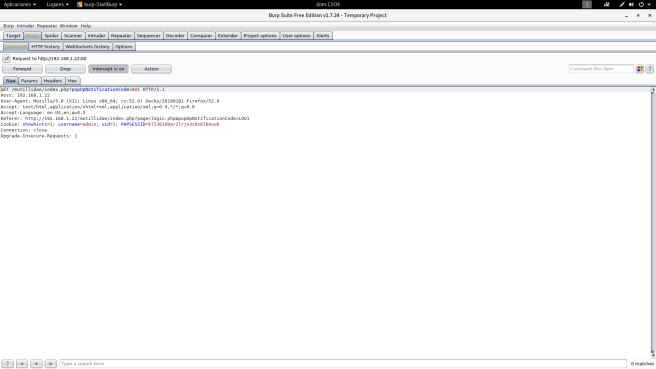

%27%20or%201%3D1%23 De forma que al introducirlo podemos evadir el filtro establecido

Obteniendo acceso 🙂